martes, 11 de noviembre de 2014

martes, 4 de noviembre de 2014

martes, 28 de octubre de 2014

martes, 14 de octubre de 2014

martes, 30 de septiembre de 2014

martes, 23 de septiembre de 2014

martes, 16 de septiembre de 2014

martes, 2 de septiembre de 2014

Practica 20

1: 4. A

2: 1. A

3: 1. X

4: 3. A

5: 2. X

6: 2. X

7: 3. X

8: 1. A

9: 2. A

10: 4. A

11: 3. A

12: 1. X

13: 3. A

14: 1. X

15: 1. X

16: 2. A

17: 3. X

18: 3. X

19: 2. A

20: 1. A

Manuel González y Lucas Perez Dimitroff

martes, 19 de agosto de 2014

martes, 12 de agosto de 2014

martes, 29 de julio de 2014

martes, 22 de julio de 2014

martes, 24 de junio de 2014

martes, 17 de junio de 2014

martes, 10 de junio de 2014

martes, 3 de junio de 2014

martes, 20 de mayo de 2014

Glosario

Backup: Una copia de seguridad.

Binario: es un sistema de numeración.

Bus: es un sistema digital.

Byte: es una unidad de información.

Cookies: es una pequeña información enviada por un sitio web.

Dirección IP: es una etiqueta numérica que identifica, de manera lógica y jerárquica, a una interfaz.

Firewall: es una parte de un sistema o una red que está diseñada para bloquear el acceso no autorizado.

Formatear: conjunto de operaciones informáticas.

Hacker: es una persona que pertenece a una de estas comunidades o subculturas distintas.

Megabyte: es una cantidad de datos informáticos.

Gigabyte: es una unidad de almacenamiento de información cuyo símbolo es el GB.

Terabyte: es una unidad de almacenamiento de información cuyo símbolo es el TB.

Pixel: es la menor unidad homogénea en color que forma parte de una imagen digital.

RAM: se utiliza como memoria de trabajo para el sistema operativo.

ROM: es un medio de almacenamiento.

Unidad Central de Proceso (CPU): es el componente principal del ordenador y otros dispositivos programables.

Unidad de disco: se refiere a aquel dispositivo o aparato que realiza las operaciones de lectura.

UPS: Un sistema de alimentación ininterrumpida (SAI), por sus siglas en inglés Uninterrupted Power System.

URL: es una secuencia de caracteres.

USB: es un estándar industrial desarrollado a mediados de los años 1990 que define los cables, conectores y protocolos usados en un bus para conectar, comunicar y proveer de alimentación eléctrica entre ordenadores y periféricos y dispositivos electrónicos.

Zócalo: dispositivo de conexión para componentes electrónicos.

martes, 13 de mayo de 2014

Practica 10

1. ¿Qué es Realidad Aumentada (RA)?

2. ¿Cómo funciona?

3. Define, al menos, tres tipos de RA.

4. Indica y haz una breve descripción de 6 aplicaciones de RA.

5. Ingresa al servicio en línea y gratuito de ArgentinaVirtual y crea tu propia realidad aumentada. Elige dos recorridos virtuales. Durante el recorrido se encuentran objetos destacados con un icono azul que pueden visualizarse en realidad aumentada.

(Para ver el objeto en Realidad Aumentada, haz clic en el siguiente icono:

toma el marcador y sitúalo frente a la cámara web). Guarda las imágenes, a través de Paint y súbelas debajo del cuestionario.

1.No es realidad virtual, no se trata de mundos paralelos, de entornos inmersivos, ni de segundas vidas. Se trata de la realidad que vemos con nuestros ojos, esa que es nuestra propia interpretación, pero con capas de información que nos dan un poder de conocimiento que de otra manera sería muy difícil o imposible de obtener.

2.Técnicamente consiste en un conjunto de dispositivos que añaden información virtual a la información física ya existente.

3.a) Los marcadores que se leen desde una webcam en una computadora: Estos son generalmente códigos imprimibles, que al ser leídos por la cámara, interpretan la información y crean una imagen o animación superpuesta a la imagen del mundo real. Veremos varios ejemplos al respecto en este post.

- b) Los códigos que se leen desde un dispositivo móvil: Son los códigos QR (Quick Response, Respuesta Rápida). Tienen un aspecto particular, cuadriculado, y funcionan

similares a los códigos de barras.

similares a los códigos de barras. - c) Los formatos híbridos: desde distintos dispositivos y sin necesidad de marcadores. Son cada vez más famosos fundamentalmente con navegadores de realidad aumentada como Junaio.

4.Google Sky Map: aplicación gratuita ideal para apoyar el estudio de astronomía, principalmente para quienes suelen interesarse en observar el espacio por las noches. Enfocando la cámara del móvil en el cielo, el programa puede identificar estrellas, constelaciones, planetas y cuerpos celestes, ofreciéndonos en vivo los datos. Tiene opciones de búsqueda. Requiere Android 1.6 o superior.

WordLens: permite traducir las palabras que aparecen en una imagen. Basta con tomar una fotografía a cualquiera texto desconocido —un anuncio, un menú, un volante, etc— y se obtiene una traducción instantánea sobre el mismo objeto. El proceso es muy sencillo: el software identifica las letras que aparecen en el objeto y busca la palabra en el diccionario. Una vez que encuentra la traducción, la dibuja en lugar de la palabra original. La aplicación es ideal para quienes viajan mucho y necesitan conocer de manera rápida el significado de alguna palabra. Por el momento, programa ofrece traducción inglés - español y español – inglés, aunque sus creadores Otavio Good y John DeWeese señalaron que el paso siguiente es la traducción en otros idiomas, como el francés, el italiano o el portugués.

Wikitude World Browser: Una de las 50 mejores aplicaciones para Android y el ganador como mejor programa de Realidad Aumentada para teléfonos móviles de Augmented Planet. También disponible para el iPhone 3GS. Wikitude World Browser funciona como una enciclopedia del futuro, es como que se rompio la linea del tiempo, y por alguna extraña circunstancia has recibido de regalo una enciclopedia del Siglo XXII.

Goggles: servicios gratuito sólo para móviles con sistema operativo Android, que automatiza la búsqueda en Internet de objetos reales, usando su código de barras (en el caso de los productos) o su ubicación (para los puntos geográficos), También brinda reconocimiento de textos para digitalizar tarjetas de presentación.

Layar: es una aplicación gratuita para iPhone y móviles Android, que aprovecha componentes de estos dispositivos como la cámara del móvil, su GPS, su acelerómetro y su brújula, para mostrar información contextual. Por ejemplo, entradas en la Wikipedia sobre un lugar en particular, sitios recomendados por los usuarios de Foursquare, ver si hay usuarios de Twitter cerca, fotos geotiquetadas por usuarios, videos de YouTube, y cualquier dato que pueda ubicarse en un punto geográfico.

Nokia - Point & Find: al tomar una imagen de un póster de una película, se obtiene información de ella; o, con el código de barras de una prenda de vestir, se obtienen precios en otros negocios asociados. También permite etiquetar objetos y lugares de una ciudad y compartir esa información con otros usuarios.

martes, 29 de abril de 2014

Practica 8

a) ¿Qué es una red informática?

a..Se puede definir una red informática como un sistema de comunicación que conecta ordenadores y otros equipos informáticos entre sí, con la finalidad de compartir información y recursos.

a..Se puede definir una red informática como un sistema de comunicación que conecta ordenadores y otros equipos informáticos entre sí, con la finalidad de compartir información y recursos.

A través de la compartición de información y recursos en una red, los usuarios de los sistemas informáticos de una organización podrán hacer un mejor uso de los mismos, mejorando de este modo el rendimiento global de la organización.

b) Clasifica las redes según su tamaño y extensión: PAN, LAN, MAN, WAN, INALAMBRICAS.

RED DE ÁREA PERSONAL o PAN (personal area network). Es una red conformada por una pequeña cantidad de equipos, establecidos a una corta distancia uno de otro. Esta configuración permite que la comunicación que se establezca sea rápida y efectiva.

RED DE ÁREA LOCAL o LAN (local area network). Esta red conecta equipos en un área geográfica limitada, tal como una oficina o edificio. De esta manera se logra una conexión rápida, sin inconvenientes, donde todos tienen acceso a la misma información y dispositivos de manera sencilla.

RED DE ÁREA METROPOLITANA o MAN (metropolitan area network). Ésta alcanza una área geográfica equivalente a un municipio. Se caracteriza por utilizar una tecnología análoga a las redes LAN, y se basa en la utilización de dos buses de carácter unidireccional, independientes entre sí en lo que se refiere a la transmisión de datos.

RED DE ÁREA AMPLIA o WAN (wide area network). Estas redes se basan en la conexión de equipos informáticos ubicados en un área geográfica extensa, por ejemplo entre distintos continentes. Al comprender una distancia tan grande la transmisión de datos se realiza a una velocidad menor en relación con las redes anteriores. Sin embargo, tienen la ventaja de trasladar una cantidad de información mucho mayor. La conexión es realizada a través de fibra óptica o satélites.

RED DE ÁREA LOCAL INALÁMBRICA o WLAN (Wireless Local Area Network). Es un sistema de transmisión de información de forma inalámbrica, es decir, por medio de satélites, microondas, etc. Nace a partir de la creación y posterior desarrollo de los dispositivos móviles y los equipos portátiles, y significan una alternativa a la conexión de equipos a través de cableado.

c) Define e ilustra las topologías físicas más comunes (bus, anillo, estrella).

La topología de red se define como una familia de comunicación usada por los computadores que conforman una red para intercambiar datos. En otras palabras, la forma en que está diseñada la red, sea en el plano físico o lógico. El concepto de red puede definirse como "conjunto de nodos interconectados". Un nodo es el punto en el que una curva se intercepta a sí misma. Lo que un nodo es concretamente, depende del tipo de redes a que nos refiramos.

d) ¿Qué es el bluetooth? ¿De dónde proviene su nombre? Indica una ventaja y una desventaja.

Bluetooth es una tecnología de comunicación entre dispositivos de corto alcance. En 1994, Ericsson inició el desarrollo de esatecnología, investigando una forma barata de comunicación inalámbrica entre el móvil y sus accesorios. Después de esas investigaciones iniciales, quedó clara la potencialidad de ese tipo de conexión. En 1998, seis grandes empresas: Sony, Nokia, Intel, Toshiba, IBM y Ericsson, realizaron un consorcio para conducir y profundizar el estudio de esa forma de conexión, formando el llamado Bluetooth Special Interest Group.

La tecnología es bastante ventajosa, pues permite la comunicación entre diversos dispositivos sin la necesidad de cables. Además de eso, es una tecnología barata. Por esos motivos, el Bluetooth ganó popularidad, haciéndose uno de los principales métodos de conexión entre dispositivos de la actualidad. Entre los dispositivos que pueden ser conectados vía bluetooth, podemos citar: teléfonos celulares, ordenadores, videojuegos, impresoras, escáners, mouses, teclados, etc.

La desventaja de esta tecnología es el hecho de su alcance corto. Además de eso, el número máximo de dispositivos conectados al mismo tiempo también es limitado.

La desventaja de esta tecnología es el hecho de su alcance corto. Además de eso, el número máximo de dispositivos conectados al mismo tiempo también es limitado.

e) ¿Qué es Wi-Fi y para qué sirve?

WiFi, es la sigla para Wireless Fidelity (Wi-Fi), que literalmente significa Fidelidad inalámbrica. Es un conjunto de redes que no requieren de cables y que funcionan en base a ciertos protocolos previamente establecidos. Si bien fue creado para acceder a redes locales inalámbricas, hoy es muy frecuente que sea utilizado para establecer conexiones a Internet.

WiFi es una marca de la compañía Wi-Fi Alliance que está a cargo de certificar que los equipos cumplan con la normativa vigente (que en el caso de esta tecnología es la IEEE 802.11).

Esta nueva tecnología surgió por la necesidad de establecer un mecanismo de conexión inalámbrica que fuera compatible entre los distintos aparatos. En busca de esa compatibilidad fue que en 1999 las empresas 3com, Airones, Intersil, Lucent Technologies, Nokia y Symbol Technologies se reunieron para crear la Wireless Ethernet Compability Aliance (WECA), actualmente llamada Wi-Fi Alliance.

WiFi es una marca de la compañía Wi-Fi Alliance que está a cargo de certificar que los equipos cumplan con la normativa vigente (que en el caso de esta tecnología es la IEEE 802.11).

Esta nueva tecnología surgió por la necesidad de establecer un mecanismo de conexión inalámbrica que fuera compatible entre los distintos aparatos. En busca de esa compatibilidad fue que en 1999 las empresas 3com, Airones, Intersil, Lucent Technologies, Nokia y Symbol Technologies se reunieron para crear la Wireless Ethernet Compability Aliance (WECA), actualmente llamada Wi-Fi Alliance.

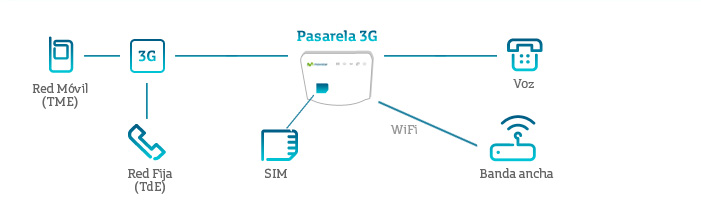

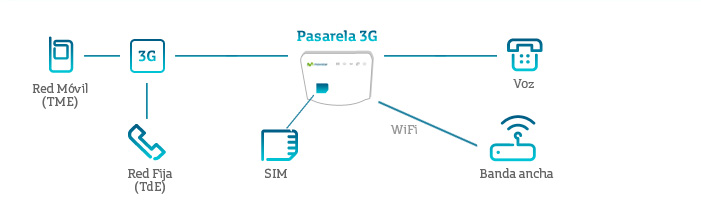

f) ¿Qué es una conexión a Internet 3G?

3G es la abreviación de tercera generación de transmisión de voz y datos a través de telefonía móvil mediante UMTS (Universal Mobile Telecommunications System o servicio universal de telecomunicaciones móviles).

Los servicios asociados con la tercera generación proporcionan la posibilidad de transferir tanto voz y datos (una llamada telefónica o una videollamada) y datos no-voz (como ladescarga de programas, intercambio de correos electrónicos, y mensajería instantánea).

Aunque esta tecnología estaba orientada a la telefonía móvil, desde hace unos años las operadoras de telefonía móvil ofrecen servicios exclusivos de conexión a Internetmediante módem USB, sin necesidad de adquirir un teléfono móvil, por lo que cualquier computadora puede disponer de acceso a Internet. Existen otros dispositivos como algunos ultraportátiles (netbooks) y tablets que incorporan el módem integrado en el propio equipo. En todos los casos requieren de una tarjeta SIM para su uso, aunque el uso del número de teléfono móvil asociado a la tarjeta para realizar o recibir llamadas pueda estar bloqueado o estar asociado a un número con contrato 3G (este tipo de ofertas han sido comercializadas por Vodafone, Orange y Yoigo en España, entre otros)

martes, 22 de abril de 2014

Practica 7

Spam: Se llama spam, correo basura o mensaje basura a los mensajes no solicitados, no deseados o de remitente no conocido (correo anónimo), habitualmente de tipo publicitario, generalmente enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor.

Scam: Scam («estafa» en inglés) es un término anglosajón que se emplea familiarmente para referirse a una red de corrupción. Hoy también se usa para definir los intentos de estafa a través de un correo electrónico fraudulento (o páginas web fraudulentas).Generalmente, se pretende estafar económicamente por medio del engaño presentando una supuesta donación a recibir o un premio de lotería al que se accede previo envío de dinero.

Carding :Phishing o suplantación de identidad, Es un término informático que denomina un tipo de abuso informático y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria). El cibercriminal, conocido como phisher, se hace pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo común un correo electrónico, o algún sistema de mensajería instantánea o incluso utilizando también llamadas telefónicas.

Bullyng :El acoso escolar (también conocido como hostigamiento escolar, matonaje escolar, matoneo escolar o en inglés bullying) es cualquier forma de maltrato psicológico, verbal o físico producido entre escolares de forma reiterada a lo largo de un tiempo determinado tanto en el aula, como a través de las redes sociales, con el nombre específico de ciberacoso. Estadísticamente, el tipo de violencia dominante es el emocional y se da mayoritariamente en el aula y patio de los centros escolares. Los protagonistas de los casos de acoso escolar suelen ser niños y niñas en proceso de entrada en la adolescencia, siendo ligeramente mayor el porcentaje de niñas en el perfil de víctimas.

Grooming: El grooming (en español «acicalar») hace referencia a una serie de conductas y acciones deliberadamente emprendidas por un adulto con el objetivo de ganarse la amistad de un menor de edad, creando una conexión emocional con el mismo, con el fin de disminuir las inhibiciones del niño y poder abusar sexualmente de él. En algunos casos, se puede buscar la introducción del menor al mundo de la prostitución infantil o la producción de material pornográfico.

Sexting :Sexting (contracción de sex y texting) es un anglicismo para referirse al envío de contenidos eróticos o pornográficos por medio de teléfonos móviles. Comenzó haciendo referencia al envío de SMS de naturaleza sexual. No sostiene ninguna relación y no se debe confundir el envío de vídeos de índole pornográfico con el término "Sexting". Es una práctica común entre jóvenes, y cada vez más entre adolescentes. También se usa en español sexteo, como sustantivo, y sextear como verbo.

Scam: Scam («estafa» en inglés) es un término anglosajón que se emplea familiarmente para referirse a una red de corrupción. Hoy también se usa para definir los intentos de estafa a través de un correo electrónico fraudulento (o páginas web fraudulentas).Generalmente, se pretende estafar económicamente por medio del engaño presentando una supuesta donación a recibir o un premio de lotería al que se accede previo envío de dinero.

Carding :Phishing o suplantación de identidad, Es un término informático que denomina un tipo de abuso informático y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria). El cibercriminal, conocido como phisher, se hace pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo común un correo electrónico, o algún sistema de mensajería instantánea o incluso utilizando también llamadas telefónicas.

Bullyng :El acoso escolar (también conocido como hostigamiento escolar, matonaje escolar, matoneo escolar o en inglés bullying) es cualquier forma de maltrato psicológico, verbal o físico producido entre escolares de forma reiterada a lo largo de un tiempo determinado tanto en el aula, como a través de las redes sociales, con el nombre específico de ciberacoso. Estadísticamente, el tipo de violencia dominante es el emocional y se da mayoritariamente en el aula y patio de los centros escolares. Los protagonistas de los casos de acoso escolar suelen ser niños y niñas en proceso de entrada en la adolescencia, siendo ligeramente mayor el porcentaje de niñas en el perfil de víctimas.

Grooming: El grooming (en español «acicalar») hace referencia a una serie de conductas y acciones deliberadamente emprendidas por un adulto con el objetivo de ganarse la amistad de un menor de edad, creando una conexión emocional con el mismo, con el fin de disminuir las inhibiciones del niño y poder abusar sexualmente de él. En algunos casos, se puede buscar la introducción del menor al mundo de la prostitución infantil o la producción de material pornográfico.

Sexting :Sexting (contracción de sex y texting) es un anglicismo para referirse al envío de contenidos eróticos o pornográficos por medio de teléfonos móviles. Comenzó haciendo referencia al envío de SMS de naturaleza sexual. No sostiene ninguna relación y no se debe confundir el envío de vídeos de índole pornográfico con el término "Sexting". Es una práctica común entre jóvenes, y cada vez más entre adolescentes. También se usa en español sexteo, como sustantivo, y sextear como verbo.

Suscribirse a:

Comentarios (Atom)